marky671

Новичок

- MBUX 6: В поисках способа отладки... Давайте делиться опытом!

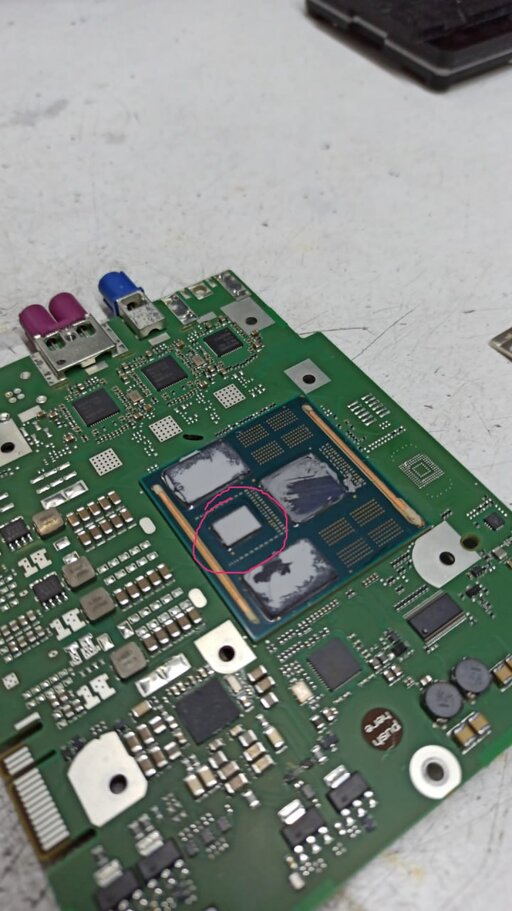

Я уже несколько месяцев анализирую, читаю, снимаю дамп системы, включая все её чипы, распаковываю информацию и анализирую некоторые двоичные файлы, но так и не нашёл приемлемого способа отладки.

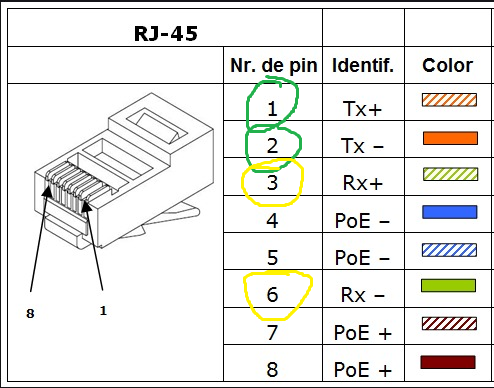

Не знаю, знает ли кто-нибудь способ, распиновку или как войти в систему как root, используя какой-либо из сервисов, доступных через Ethernet...

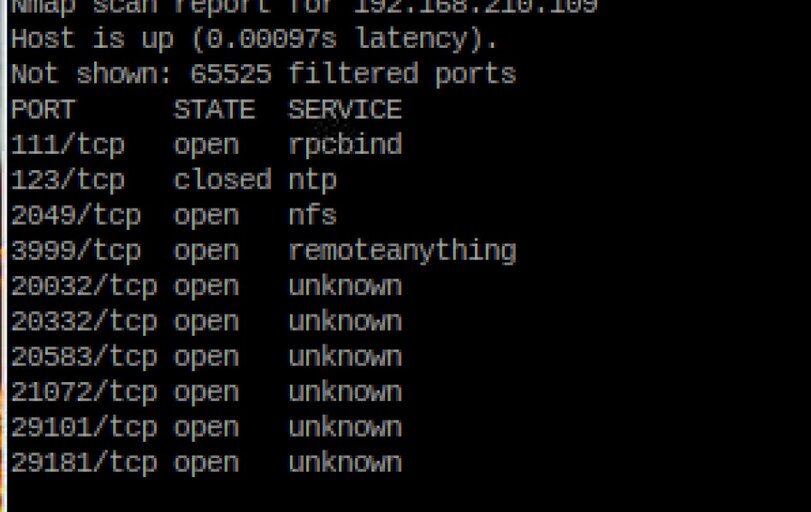

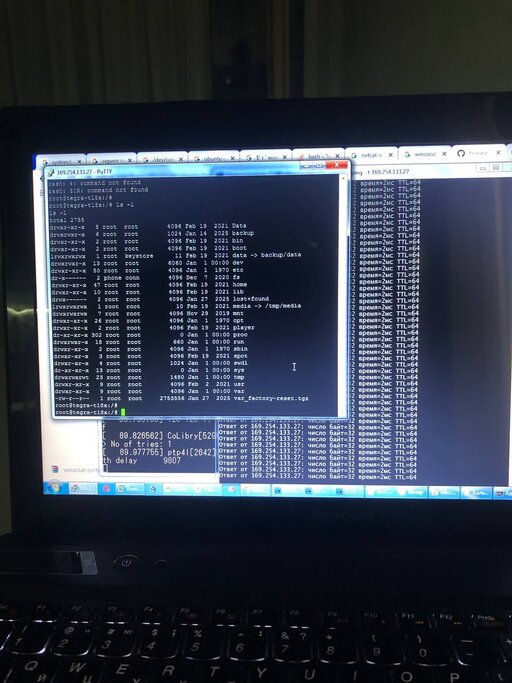

Показываю скриншот открытых портов:

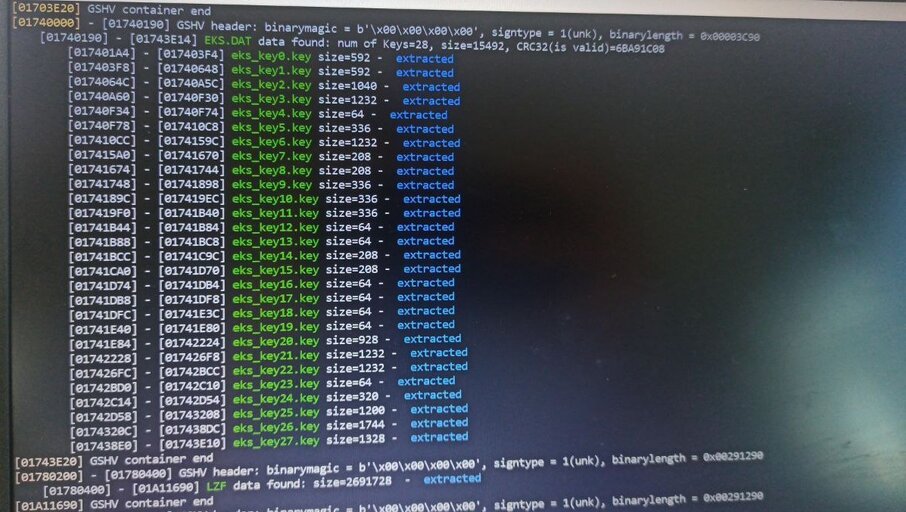

С другой стороны, я также показываю скриншоты части памяти внутри процессора, из которой мне удалось успешно извлечь и проанализировать некоторые её ключи, хотя анализ части, связанной с Nvidia, оказался немного сложнее, чем я ожидал!

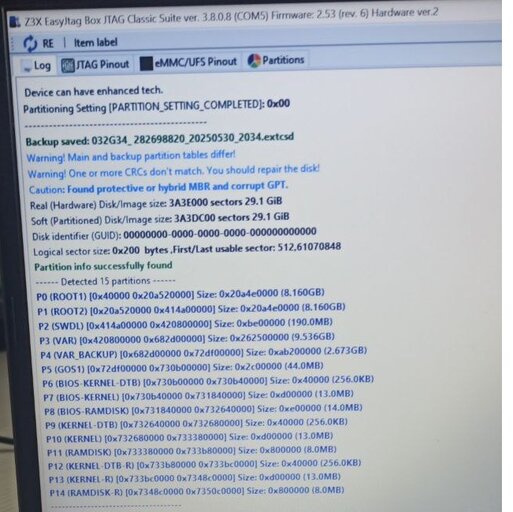

Мне также удалось снять дамп eMMC, включая её разделы, но я не увидел там ничего интересного.

Может, кто-нибудь подскажет?

сообщение автоматически склеено:

Возможные идеи:

1. Эксплуатация открытого или неизвестного порта позволяет провести атаку с Linux-машины и получить root-доступ, что позволит удалённо выполнять код...

2. Найти порт JTAG или UART для отладки.

3. Эксплуатация, например, интернет-браузера или использование хранилища данных через USB...